IAM Role cho Lambda

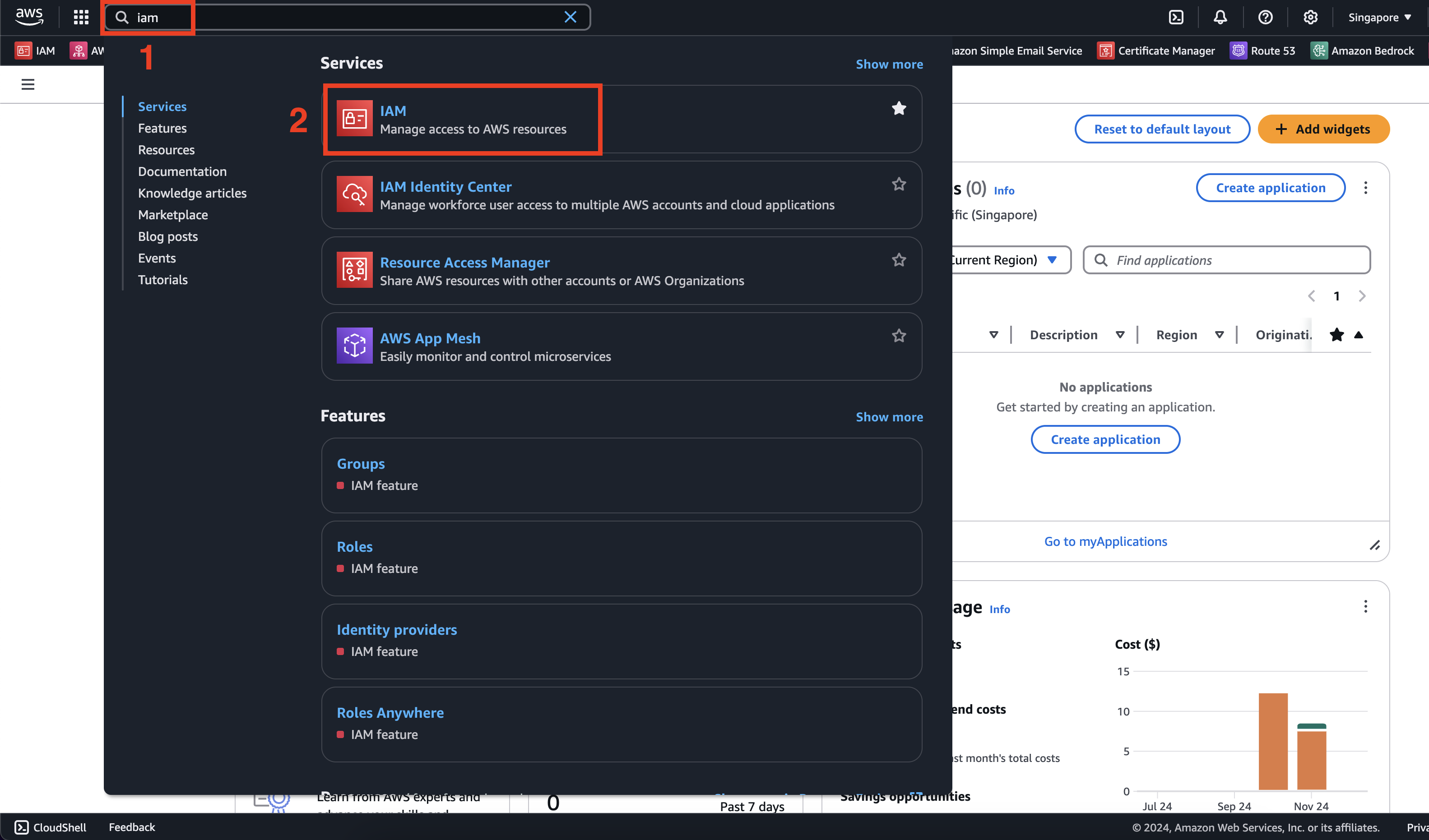

- Tại màn hình AWS Console, tìm kiếm “iam” và chọn IAM

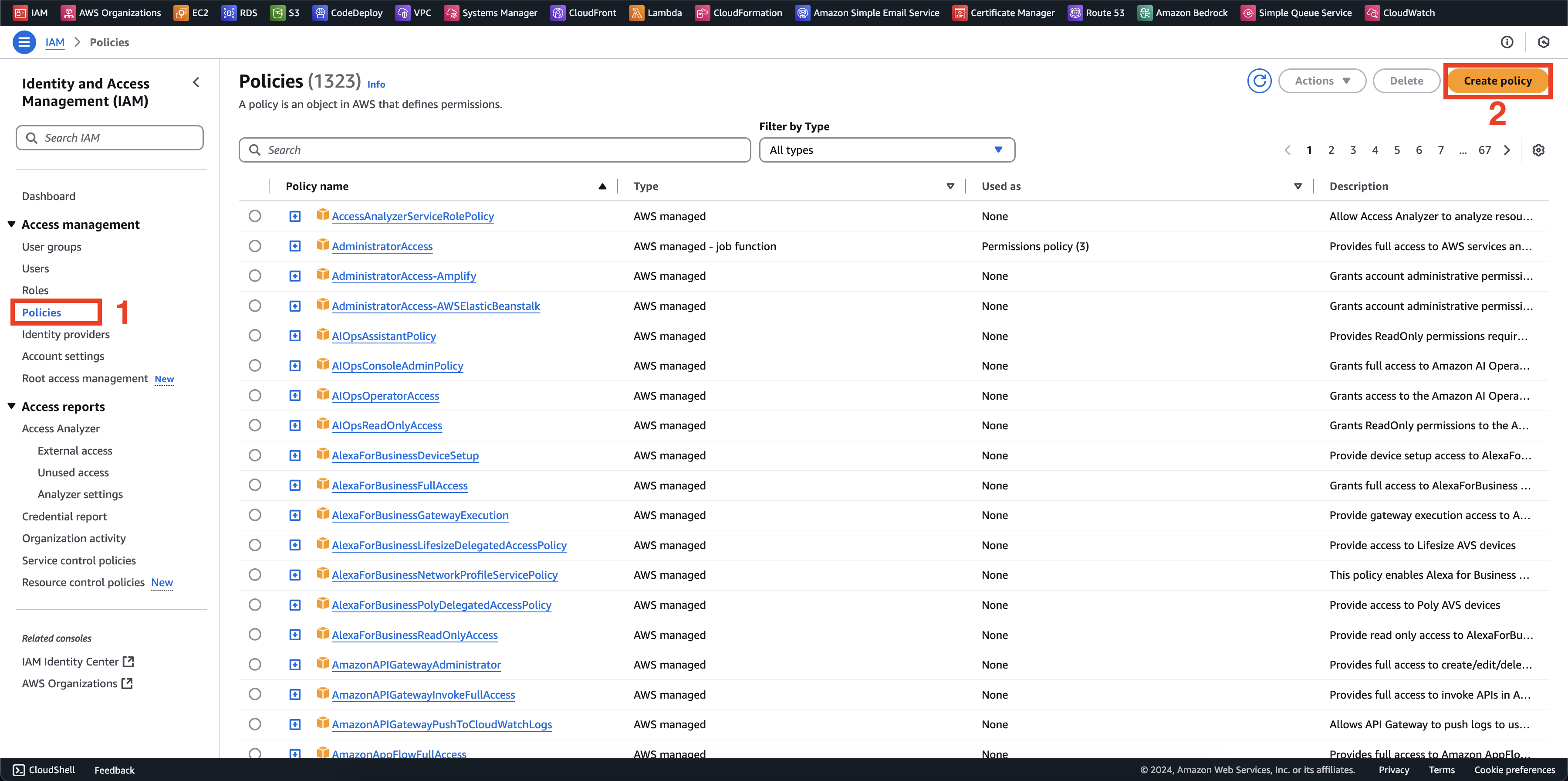

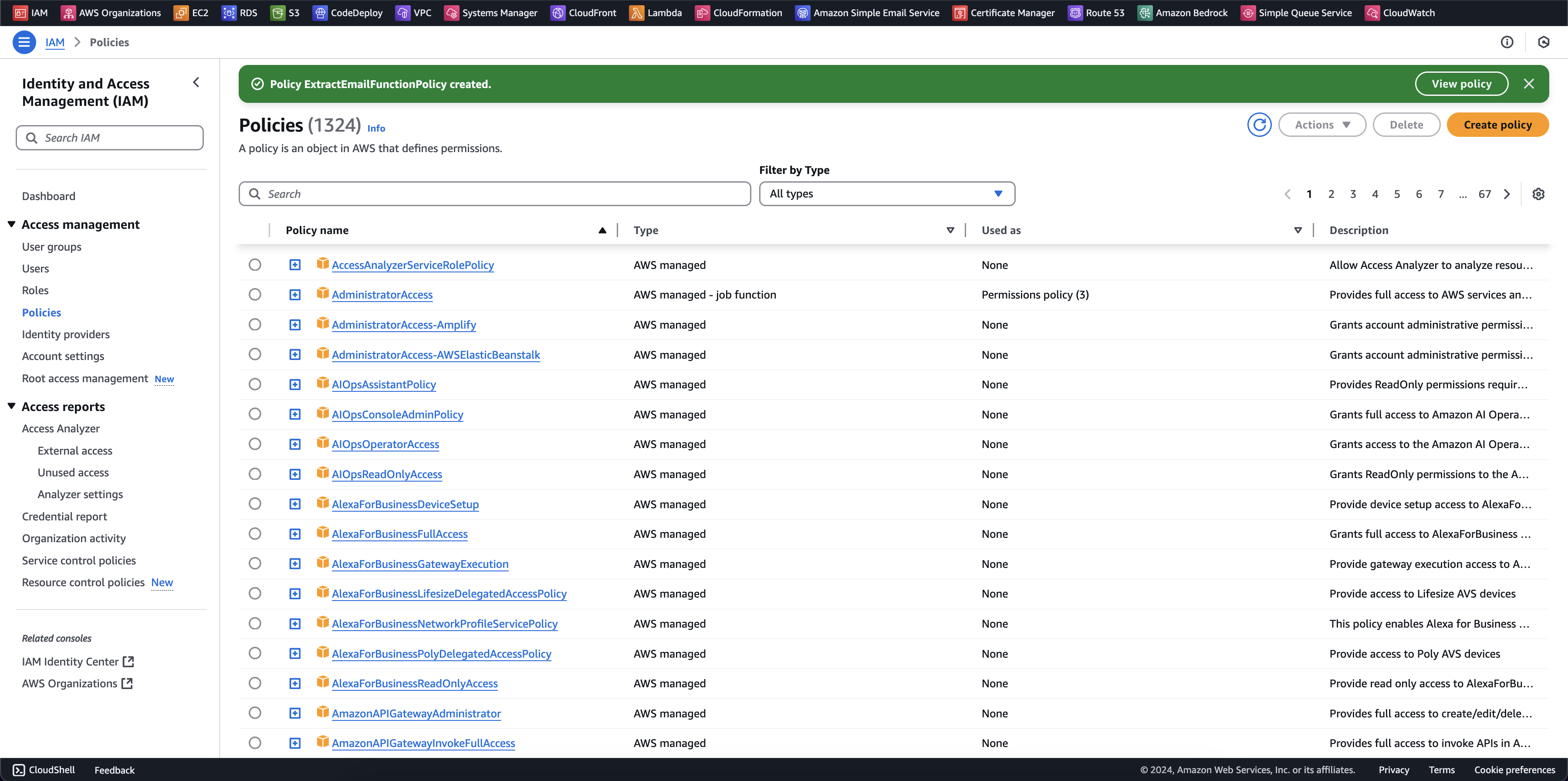

Kế tiếp, chúng ta cần tạo policies. Chọn Policies ở panel bên trái > Create Policy

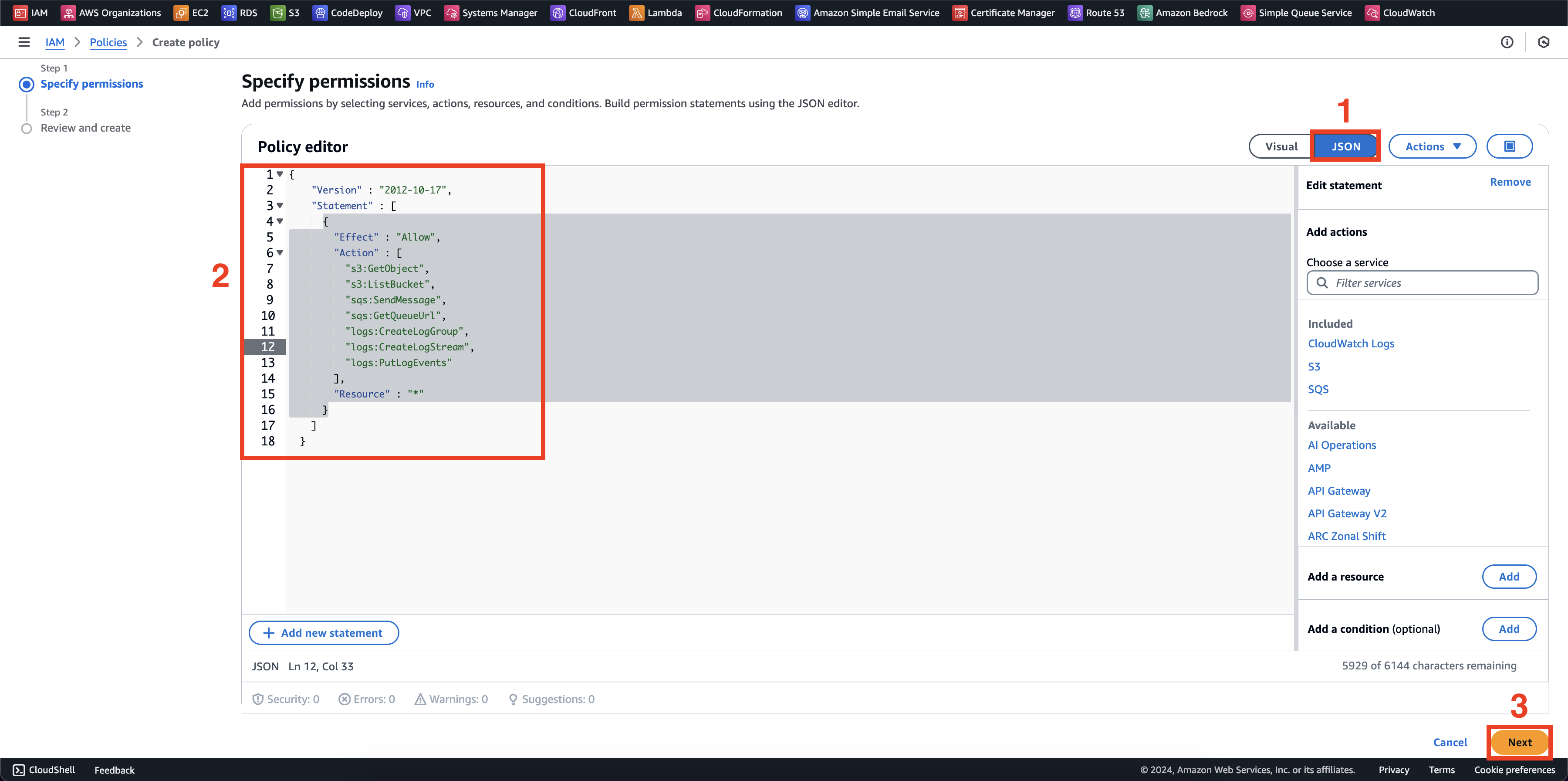

Copy JSON policies này

Chú ý: Ở thuộc tính Resource, bạn phải để từng ARN cho mỗi resource bạn cho phép, để đơn giản thì tôi sử dụng wildcard, tôi không khuyến khích việc này

{

"Version" : "2012-10-17",

"Statement" : [

{

"Effect" : "Allow",

"Action" : [

"s3:GetObject",

"s3:ListBucket",

"sqs:SendMessage",

"sqs:GetQueueUrl",

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents"

],

"Resource" : "*"

}

]

}

// Or you can use best practice for policies (Replace your account id with <account-id>)

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3:::ai-powered-email-auto-replies/*"

},

{

"Effect": "Allow",

"Action": [

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::ai-powered-email-auto-replies"

},

{

"Effect": "Allow",

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents"

],

"Resource": "arn:aws:logs:us-east-1:<account-id>:log-group:/aws/lambda/ExtractEmailLambda:*"

},

{

"Effect": "Allow",

"Action": [

"sqs:ReceiveMessage",

"sqs:DeleteMessage"

],

"Resource": "arn:aws:sqs:us-east-1:<account-id>:generated-email-queue"

}

]

}

Chọn editor kiểu JSON > paste JSON ở trên vào > Next

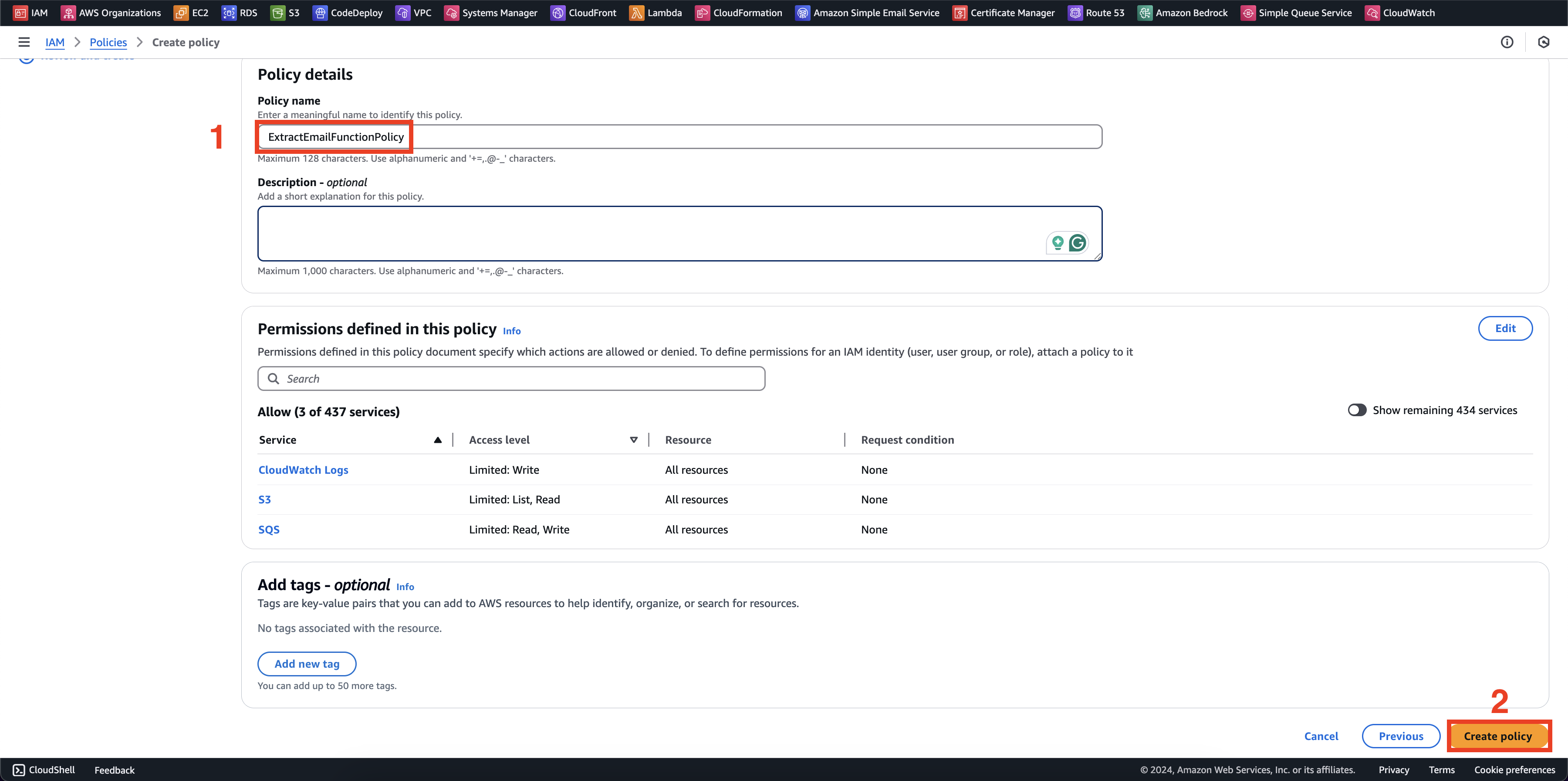

- Ở mục tên policy chúng ta để

ExtractEmailFunctionPolicyvà chọn Create policy

Thành công tạo policies

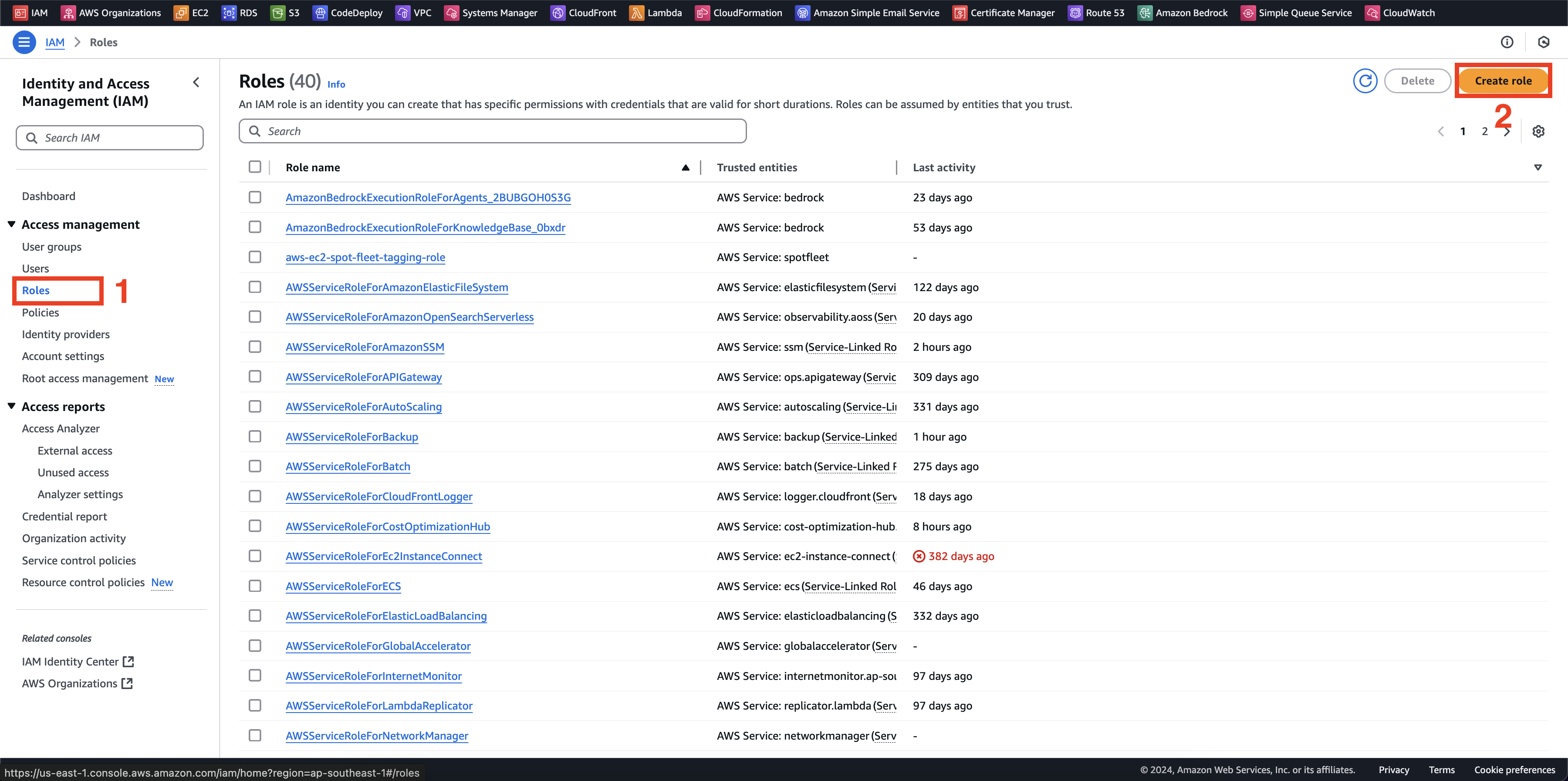

Tiếp theo, chọn Roles > Create role

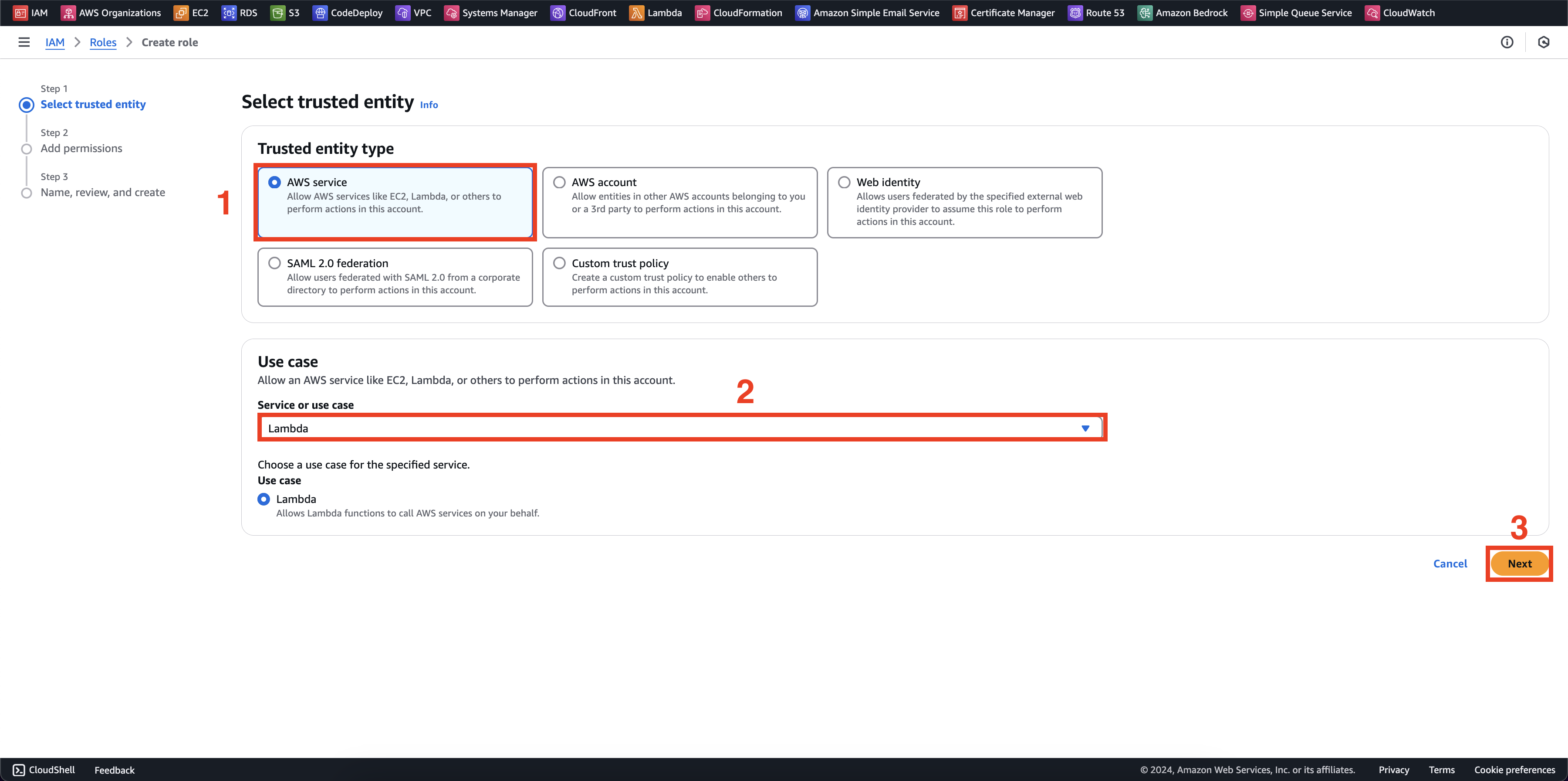

Ở phần use case chúng ta chọn Lambda > Next

Chọn

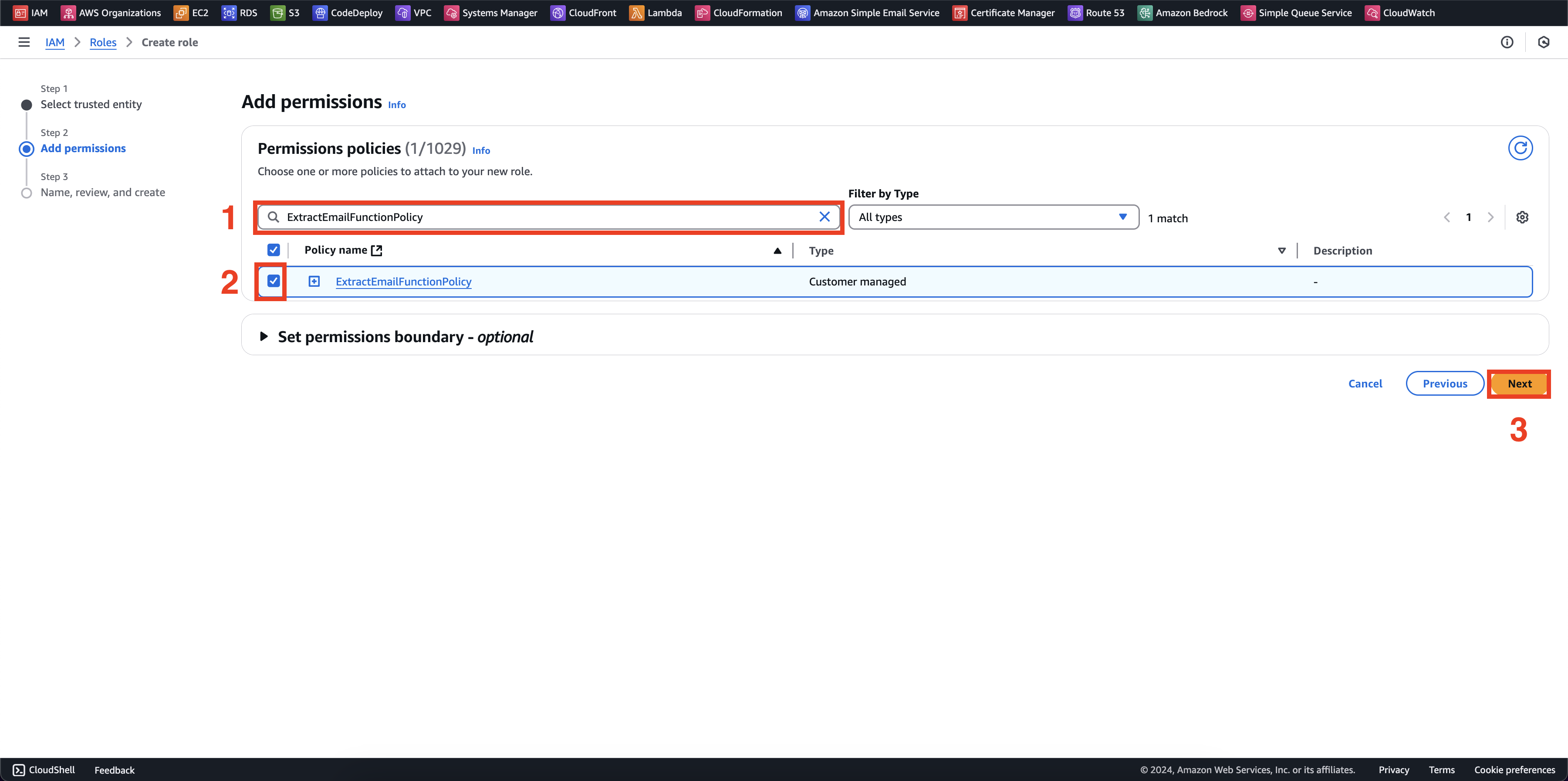

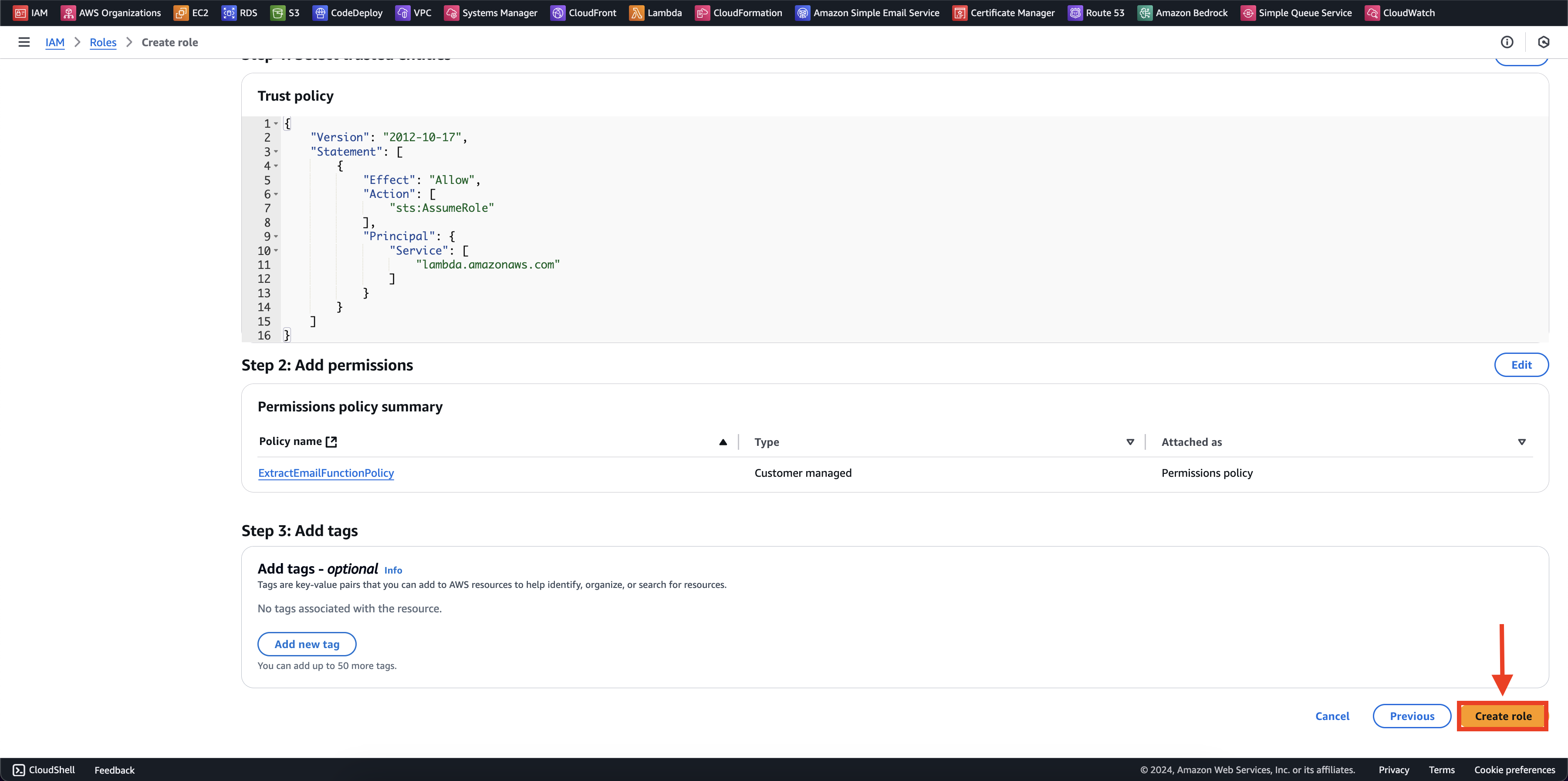

ExtractEmailFunctionPolicyđã tạo > Next

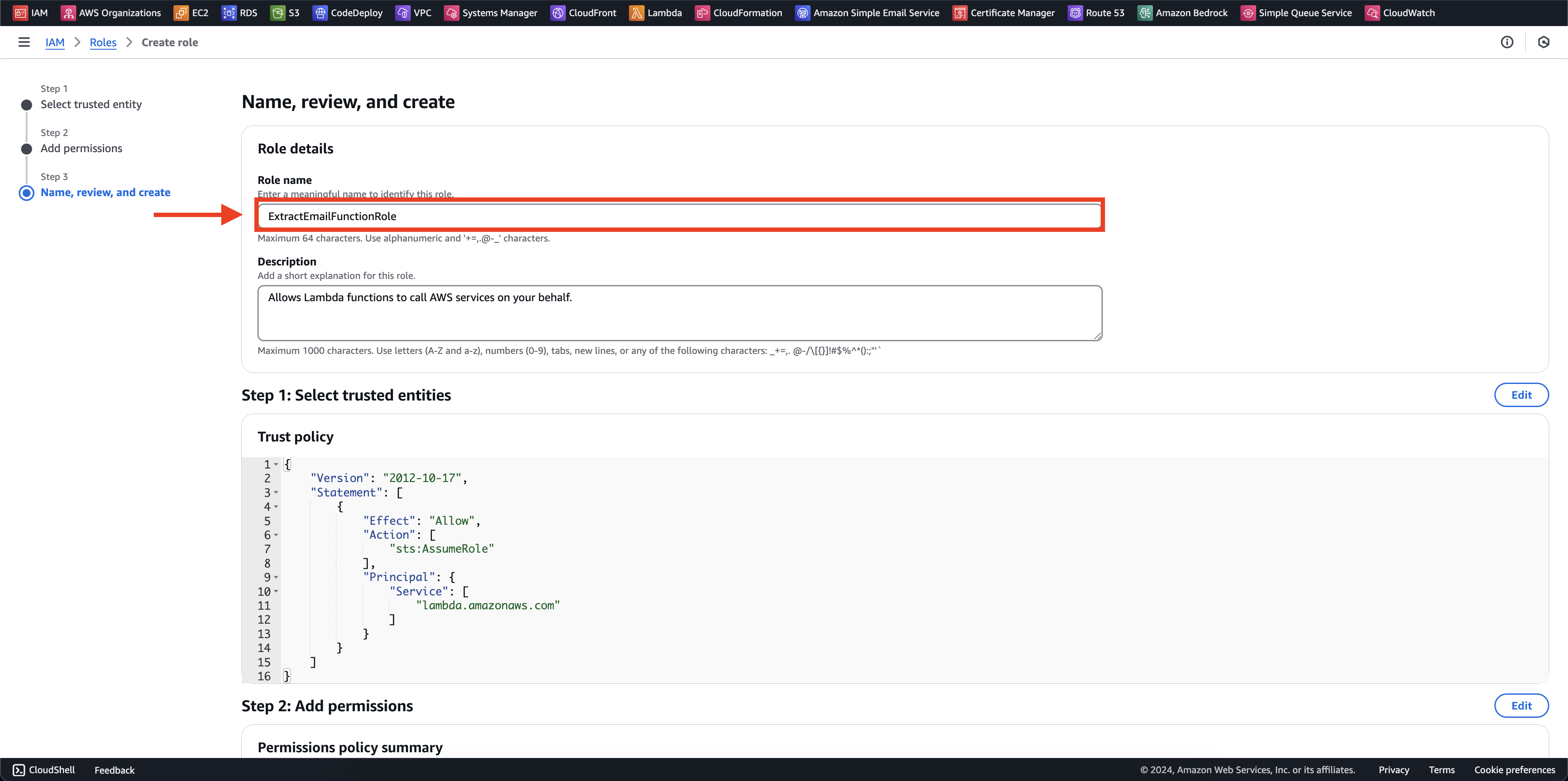

Điền tên role

ExtractEmailFunctionRole

Chọn Create role

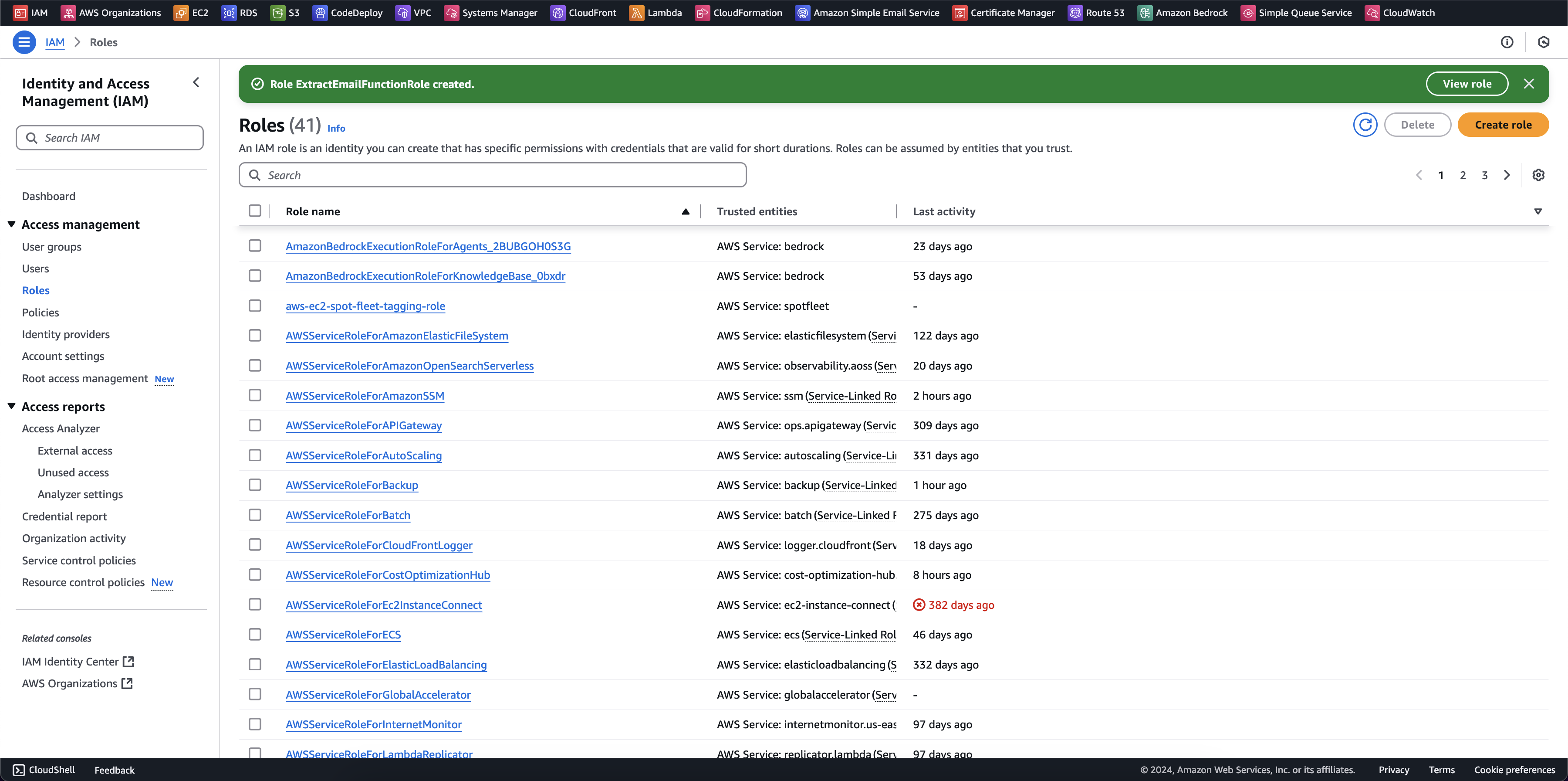

- Thành công tạo ExtractEmailLambdaRole

Ok, bây giờ bạn hãy tạo 2 role còn lại

Bạn hãy lập lại các bước ở trên để tạo 2 role còn lại với cấu hình sau đây

- Generate email lambda function role

| Configuration | Value |

|---|---|

| role | GenerateEmailFunctionRole |

| policy | GenerateEmailFunctionPolicy |

NOTE: In real life, the Resource property, you must change the specified ARN you want to allow, for simple i am using wildcard for all components in that service, this is not recommend.

{

"Version" : "2012-10-17",

"Statement" : [

{

"Effect": "Allow",

"Action": [

"bedrock:InvokeModel",

"bedrock:ListKnowledgeBases",

"bedrock:GetKnowledgeBase",

"bedrock:Retrieve",

"bedrock:RetrieveAndGenerate",

"bedrock:ListAgents",

"bedrock:GetAgent",

"bedrock:InvokeAgent"

],

"Resource": [

"arn:aws:bedrock:us-east-1::foundation-model/*",

"arn:aws:bedrock:us-east-1:<account-id>:knowledge-base/*",

"arn:aws:bedrock:us-east-1:<account-id>:agent/*",

"arn:aws:bedrock:us-east-1:<account-id>:agent-alias/*"

]

},

{

"Effect": "Allow",

"Action": [

"sqs:SendMessage",

"sqs:ReceiveMessage",

"sqs:GetQueueUrl",

"sqs:DeleteMessage",

"sqs:GetQueueAttributes"

],

"Resource": "arn:aws:sqs:us-east-1:<account-id>:sqs-send-email-to-customer-queue"

},

{

"Effect": "Allow",

"Action": [

"dynamodb:Scan",

"dynamodb:Query",

"dynamodb:GetItem"

],

"Resource": "arn:aws:dynamodb:us-east-1:<account-id>:table/*"

},

{

"Effect": "Allow",

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents"

],

"Resource": "arn:aws:logs:us-east-1:<account-id>:log-group:/aws/lambda/GenerateEmailLambda:*"

}

]

}

- Send email lambda function role

| Configuration | Value |

|---|---|

| role | SendEmailFunctionRole |

| policy | SendEmailFunctionPolicy |

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"sqs:SendMessage",

"sqs:ReceiveMessage",

"sqs:GetQueueUrl",

"sqs:DeleteMessage",

"sqs:GetQueueAttributes"

],

"Resource": "arn:aws:sqs:us-east-1:<account-id>:*"

},

{

"Effect": "Allow",

"Action": [

"ses:SendEmail",

"ses:SendRawEmail"

],

"Resource": "arn:aws:ses:us-east-1:<account-id>:identity/*"

},

{

"Effect": "Allow",

"Action": [

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::ai-powered-email-auto-replies"

},

{

"Effect": "Allow",

"Action": [

"s3:PutObject"

],

"Resource": "arn:aws:s3:::ai-powered-email-auto-replies/*"

},

{

"Effect": "Allow",

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents"

],

"Resource": "arn:aws:logs:us-east-1:<account-id>:log-group:/aws/lambda/GenerateEmailLambda:*"

}

]

}

Sau khi tạo xong thì chúng ta sẽ qua phần kế tiếp, role này sẽ được sử dụng ở Lambda function.